Dans cet article :

Avant de commencer

À propos de la connexion SAML SSO

La connexion SAML SSO (Single Sign-On) permet à vos utilisateurs de se connecter à Cyberimpact en utilisant leur identité Microsoft Entra ID (anciennement Azure AD) ou tout autre fournisseur compatible avec le protocole SAML 2.0, sans avoir à gérer un mot de passe distinct.

Cette méthode offre une gestion centralisée et sécurisée des accès à Cyberimpact. Elle réduit les risques liés aux mots de passe, simplifie l’accès aux outils internes et permet d’appliquer automatiquement vos politiques de sécurité (MFA, restrictions, etc.). En cas de départ, vous coupez l’accès depuis Entra ID : la personne ne peut plus se connecter à Cyberimpact (son profil n’est toutefois pas supprimé automatiquement).

Dans cet article, nous vous présentons les étapes à suivre pour configurer SAML SSO avec Microsoft Entra ID. Si vous utilisez un autre fournisseur SAML, n’hésitez pas à contacter notre équipe de support pour obtenir la procédure adaptée.

Prérequis

- Vous devez avoir un compte Cyberimpact au forfait Pro.

- Chaque utilisateur a une adresse courriel valide comme nom d’utilisateur.

- Cette adresse doit correspondre à celle utilisée dans votre fournisseur d’identité (IdP), comme Microsoft Entra ID.

-

Vous devez disposer de droits d’administrateur sur votre tenant Microsoft Entra ID pour créer/configurer l’application SAML.

-

Pour activer la connexion SAML SSO sur votre compte, veuillez contacter notre équipe de support. Il n’est pas encore possible de gérer la configuration SSO directement depuis votre compte Cyberimpact.

-

La demande doit être faite par un administrateur de compte ou par le contact principal du compte.

-

Cyberimpact vous fournira :

-

L’URL de retour (ACS - Assertion Consumer Service URL),

-

L’ID d’entité (Entity ID ou Identifiant unique de Cyberimpact).

-

-

De votre côté, vous devrez nous envoyer les informations suivantes afin que nous puissions compléter la configuration :

-

IdP Entity ID (identifiant unique de votre fournisseur d’identité (IdP))

-

IdP Login URL (adresse de connexion SSO de l’IdP)

-

IdP Logout URL (adresse de déconnexion SSO de l’IdP) (facultatif)

-

Certificat IdP x509 en format Base64 (Certificate (Base64))

-

-

Notez que l'attribut requis à envoyer par votre IdP est l'adresse courriel de l’utilisateur (obligatoire) (via NameID au format emailAddress ou attribut « email »).

À savoir

-

Compatibilité SAML 2.0 — Cyberimpact fonctionne avec Microsoft Entra ID (ex-Azure AD) et tout fournisseur compatible SAML 2.0 qui permet une configuration manuelle. À ce jour, il n’existe pas d’intégrations IdP « natives » dans Cyberimpact.

-

L’activation du SSO n’ajoute pas automatiquement des utilisateurs de votre fournisseur d’identité (IdP) vers Cyberimpact. Un administrateur doit créer les utilisateurs dans Cyberimpact et leur attribuer les rôles et permissions.

-

Pour qu’une personne se connecte au moyen du SSO, elle doit être assignée à l’application SAML dans votre fournisseur d’identité (IdP), par exemple Microsoft Entra ID.

-

Dès qu’un utilisateur est configuré pour le SSO, son nom d’utilisateur et son mot de passe Cyberimpact ne fonctionnent plus. Il doit dorénavant se connecter uniquement via le SSO.

-

Les utilisateurs de votre compte qui ne sont pas assignés à l’application SAML dans votre fournisseur d’identité peuvent continuer de se connecter avec leur nom d’utilisateur et mot de passe.

-

Il est possible de rendre la connexion SSO obligatoire pour votre compte ; dans ce cas, seuls les utilisateurs assignés dans le fournisseur d’identité et dont l’adresse courriel correspond à l’attribut envoyé par ce fournisseur pourront se connecter (via SSO). Tous les autres utilisateurs ne pourront pas se connecter.

-

Notez cependant que les utilisateurs externes ne sont pas concernés par l’option « SSO obligatoire ». Ils continuent d’accéder à leur compte avec nom d’utilisateur et mot de passe. Si vous souhaitez leur imposer le SSO, retirez leur accès en tant qu’utilisateurs externes, créez-les comme utilisateurs de votre compte Cyberimpact, puis ajoutez-les dans votre IdP.

-

Si vous retirez l’accès dans l’IdP (par exemple lors d’un départ), l’utilisateur ne pourra plus se connecter à Cyberimpact. Son profil n’est toutefois pas supprimé automatiquement dans Cyberimpact ; vous pouvez le désactiver ou le supprimer dans l’application si nécessaire.

À propos de la validation en deux étapes (2FA)

Après s’être connecté via SSO, l’utilisateur devra toujours entrer son code de validation en deux étapes (2FA) associé à son compte Cyberimpact, car cette mesure de sécurité est obligatoire. Ce code à 6 chiffres peut être reçu par courriel (par défaut) et/ou généré par une application d’authentification. Si l’utilisateur choisit d’enregistrer son appareil comme appareil de confiance, il n’aura pas à saisir le code 2FA à nouveau pendant une période de 30 jours.

Étapes de configuration dans Microsoft Entra ID

Créer une application d’entreprise non-galerie

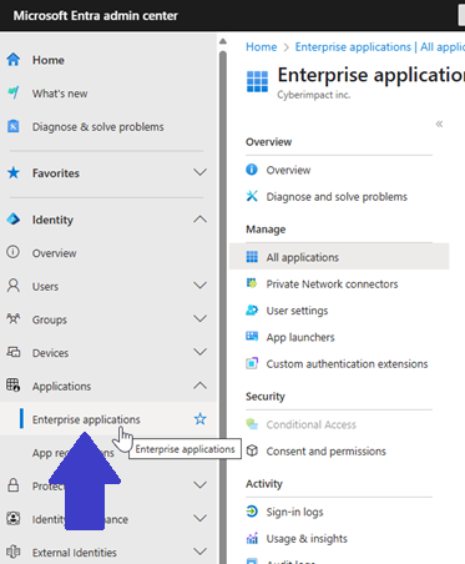

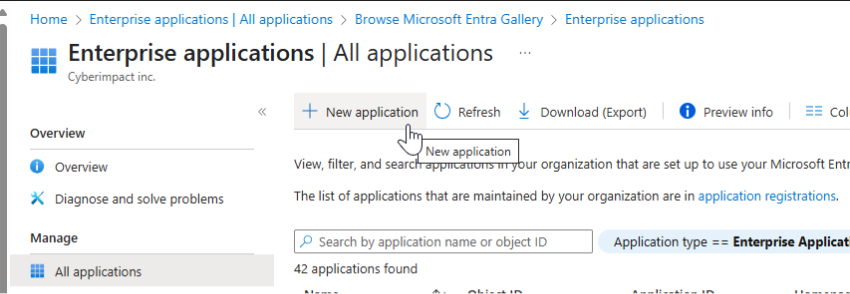

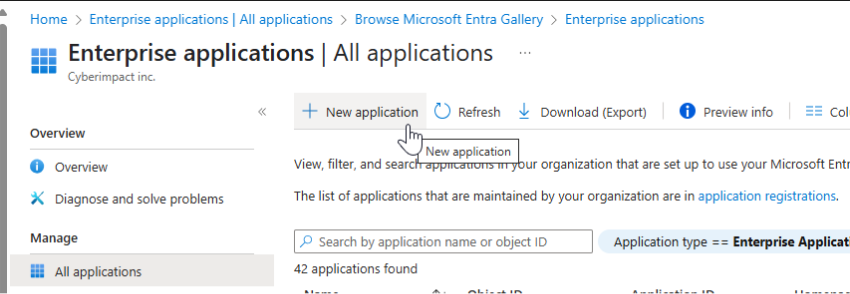

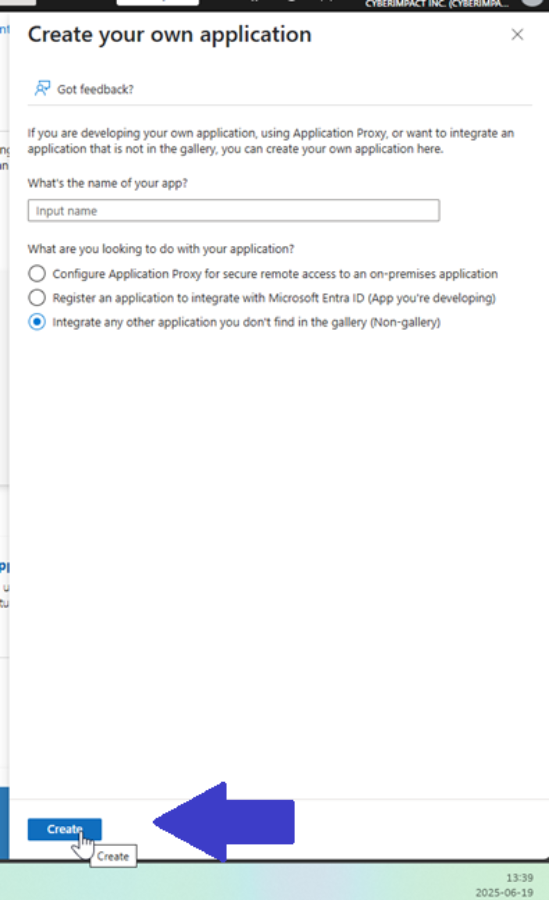

- Accédez à Microsoft Entra ID > Applications d’entreprise > Nouvelle application (Microsoft Entra ID > Enterprise applications > New application).

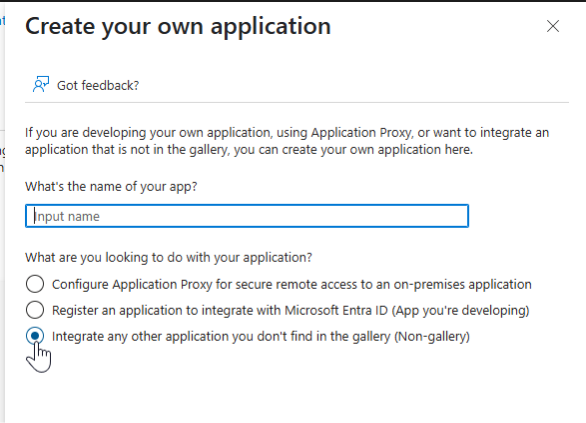

- Cliquez sur Créer votre propre application (Create your own application).

-

Donnez un nom à l'application.

-

Sélectionnez Intégration avec n’importe quelle autre application (non galerie) (Integrate any other application you don't find in the gallery (Non-gallery)).

-

Cliquez sur Créer (Create).

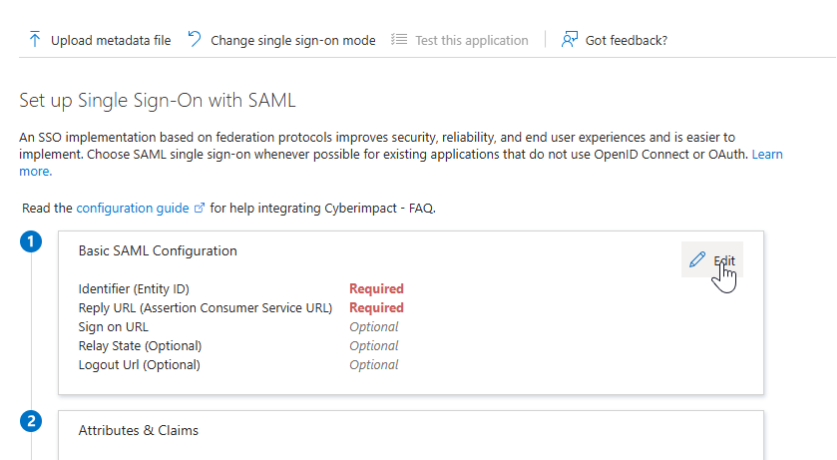

Configurer l’authentification unique (SSO)

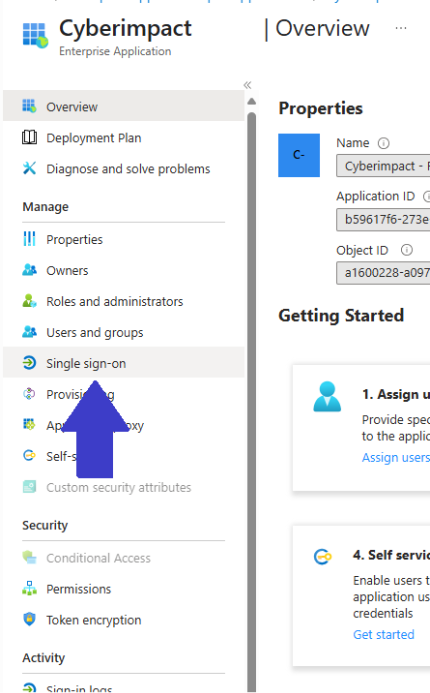

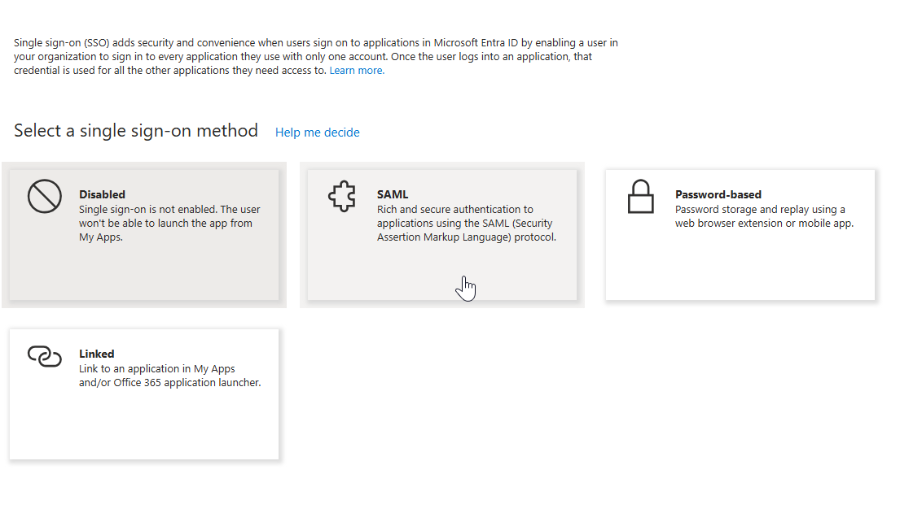

- Dans la fiche de l’application > Authentification unique (Single sign-on).

- Choisissez le mode SAML.

-

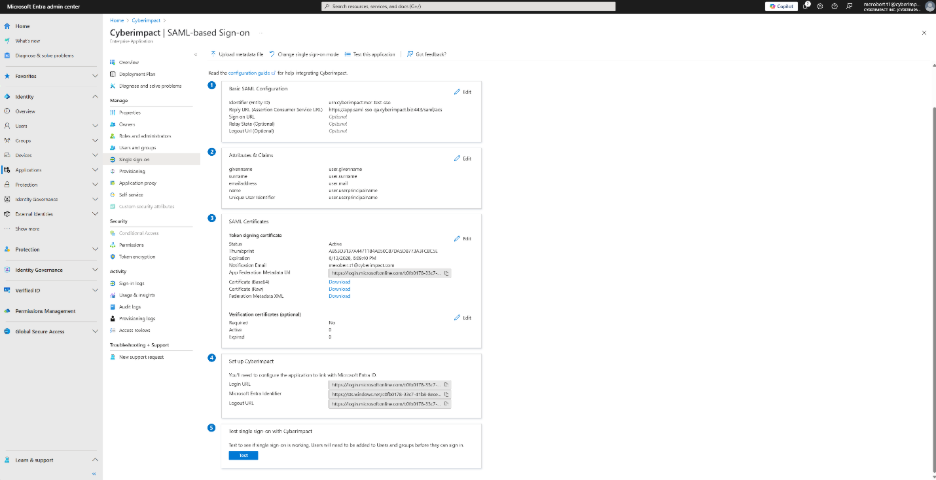

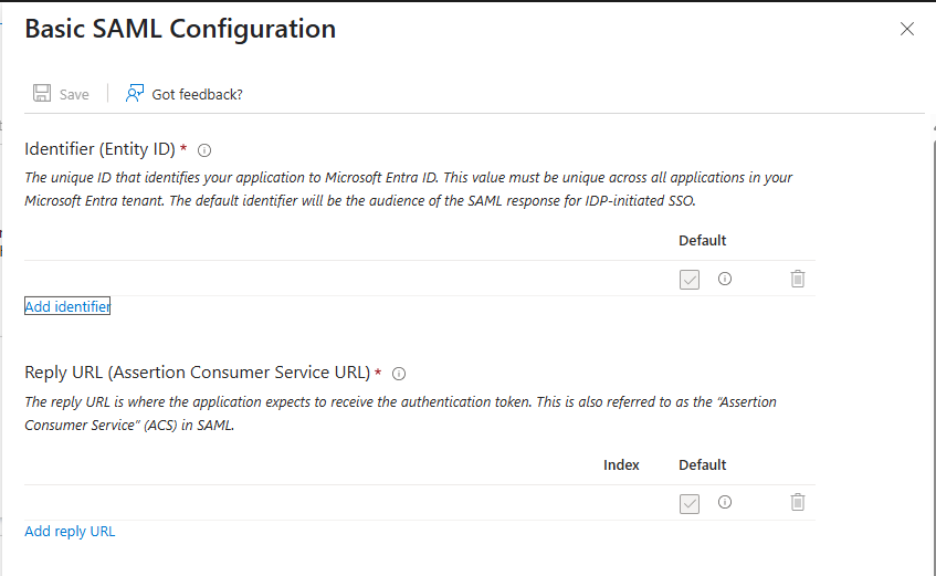

Dans la section Configuration de base SAML (Set up Single Sign-On with SAML), remplissez les champs suivants avec les valeurs fournies par Cyberimpact :

- Identificateur (Entity ID)

- URL de réponse (Assertion Consumer Service URL / Reply URL)

- Vous pouvez laisser le champ Index vide.

- Cliquez sur Enregistrer (Save).

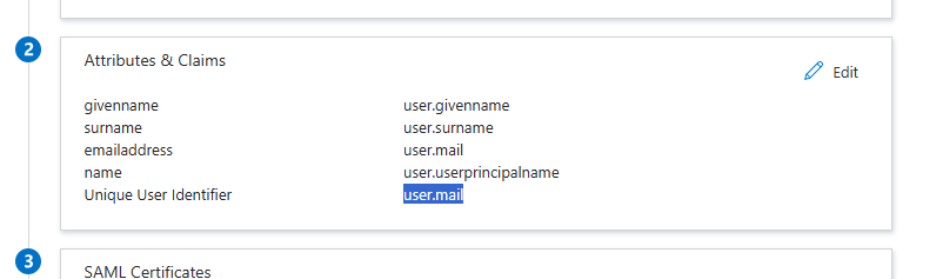

Configurer les revendications (attributs)

Par défaut, Microsoft Entra ID envoie certains attributs comme user.userprincipalname, mais vous devrez les modifier afin que nous puissions effectuer le lien entre l’utilisateur dans Microsoft Entra ID et son équivalent dans Cyberimpact.

Pour ce faire :

- Toujours dans l’application, ouvrez Attributs et revendications (Attributes & Claims).

- Cliquez sur Modifier (Edit).

- Modifiez le Unique User Identifier (Name ID) pour qu’il corresponde à user.mail.

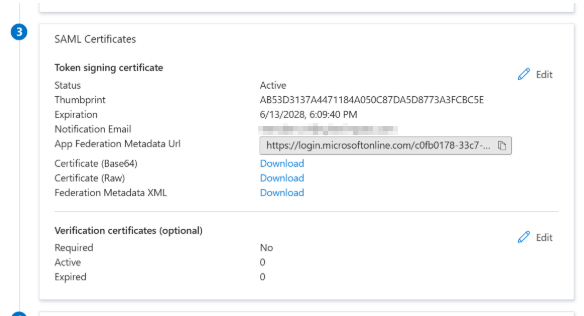

Transmettre les métadonnées SAML à Cyberimpact

- Téléchargez le certificat X.509 en format Base64 (Certifcate (Base64)).

- Ouvrez-le dans un éditeur de texte (ex. Bloc-notes).

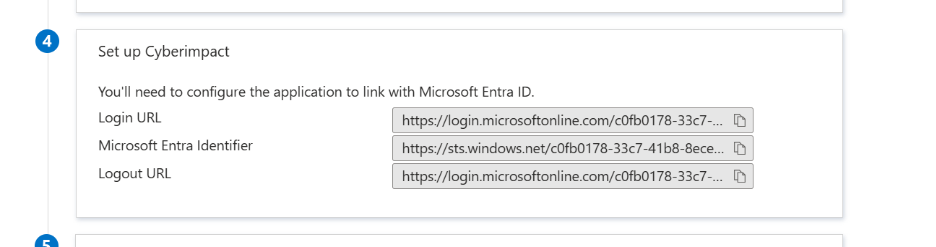

- Dans Microsoft Entra ID, copiez les informations suivantes

a) Identificateur Microsoft Entra (Microsoft Entra Identifier).

b) URL de connexion (Login URL).

c) URL de déconnexion (Logout URL). - Téléversez les informations de l’IdP (IdP Entity ID, Login URL, Logout URL (facultative)) et joignez le fichier du certificat IdP x.509 encodé en Base64 au moyen d’un lien sécurisé, à accès restreint et avec date d’expiration (p. ex. OneDrive/SharePoint/Drive), puis partagez-le avec nous.

- Informez notre équipe une fois les informations transmises.

Nous activerons la connexion SSO et vous enverrons une confirmation par courriel.

Attribuer des utilisateurs ou groupes

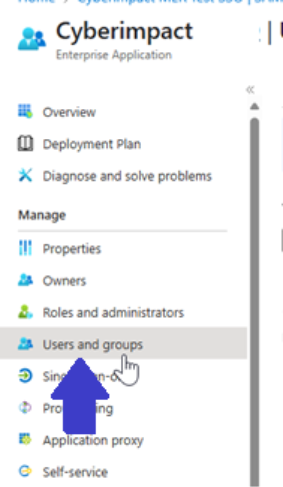

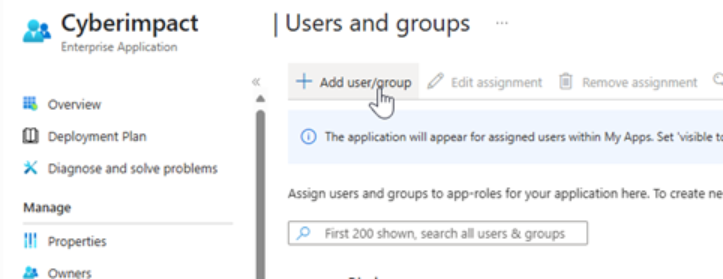

- Dans l’application > Utilisateurs et groupes (Users and groups).

- Cliquez sur Ajouter un utilisateur/groupe (Add user/group).

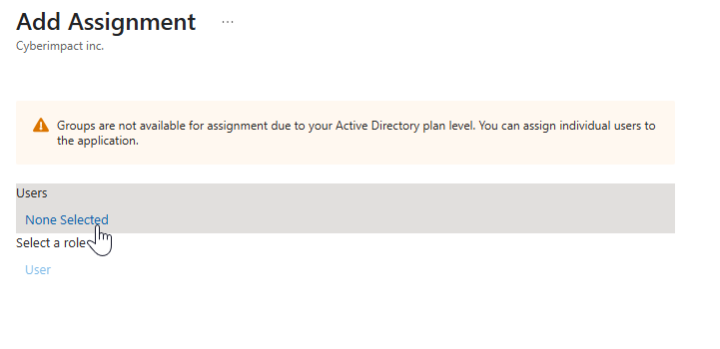

- Cliquez sur Aucun sélectionné (None selected) sous la section Utilisateurs.

-

Recherchez et sélectionnez les utilisateurs/groupes concernés.

-

Cliquez sur Sélectionner, puis Attribuer (Assign).

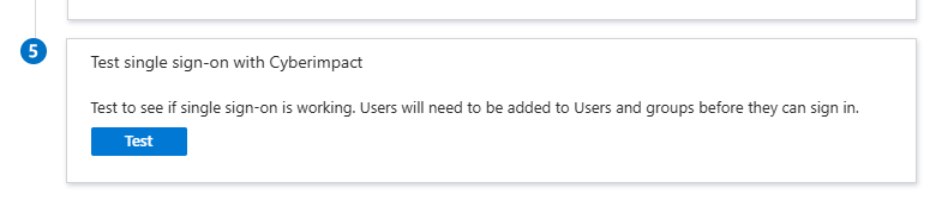

Tester la connexion

Vous pouvez tester la connexion :

- Via le portail Microsoft Entra.

- Depuis l’URL de connexion directe.

- Ou via l’onglet Test dans la section Authentification unique (Test single sign-on with Cyberimpact) de l’application.

Besoin d’aide ?

Notre équipe de soutien peut vous accompagner pour la configuration (SAML dans Entra ID, mapping des attributs, partage des métadonnées) et pour les tests.

Contacter notre équipe

Se connecter avec SSO

Une fois la configuration SSO terminée et testée, vous pouvez basculer vos utilisateurs vers ce mode d’accès et l’utiliser au quotidien. C’est normal si la page de connexion Cyberimpact n’affiche pas de bouton SSO pour l'instant : l’accès se fait depuis votre fournisseur d’identité (IdP) ou votre intranet.

Pour vous connecter :

-

Ouvrez le portail de votre organisation (p. ex. Microsoft Entra ID / portail d’applications, Okta, OneLogin, etc.).

-

Cliquez sur la tuile “Cyberimpact” ou utilisez l’adresse de connexion SSO de votre IdP (IdP Login URL) fournie par votre équipe TI.

-

Terminez l’authentification côté IdP (MFA, règles internes), vous serez redirigé vers Cyberimpact.

-

Saisissez ensuite le code 2FA de Cyberimpact (obligatoire). Si vous enregistrez votre appareil comme appareil de confiance, vous n’aurez plus à saisir le code pendant 30 jours sur cet appareil.

Vous ne voyez pas la tuile Cyberimpact dans votre portail ?

Contactez votre équipe TI pour être assigné à l’application.